Китай snmp v3 протокол

SNMP v3 – тема, с которой сталкиваешься практически в любой сетевой инфраструктуре. С виду все просто: мониторинг устройств, сбор статистики. Но реальность часто оказывается куда более запутанной. Многие начинали с предположения, что snmp v3 – это просто более безопасная версия, и можно сразу применять ее повсеместно. Опыт показал, что это не совсем так. Проблемы с настройкой, совместимостью, производительностью… их хватает. Эта статья – скорее сборник наблюдений и личных заметок, а не чёткая инструкция. Надеюсь, она будет полезна тем, кто, как и я, погружается в эту тему и ищет практические решения, а не только теоретические схемы.

Почему snmp v3 не всегда решает проблемы безопасности?

Начать, пожалуй, стоит с того, что простого переключения на snmp v3 недостаточно. Это, скорее, фундамент, а не волшебная таблетка. Сама по себе аутентификация, шифрование и контроль доступа – это лишь часть картины. Нужно учитывать множество факторов: правильность настройки Firewall, политики доступа, обновление прошивок устройств… Если, например, на устройстве с snmp v3 все остальные параметры безопасности слабые, то злоумышленник все равно может найти лазейку. На практике часто сталкиваешься с ситуацией, когда snmp v3 установлен, но аутентификация настроена неправильно, или используется слабая криптография – и все твои усилия напрасны. Особенно заметно это при работе с устройствами разных производителей, где стандарты реализации snmp v3 могут сильно отличаться.

Мы однажды потратили немало времени на отладку проблемы с мониторингом сетевых коммутаторов. Оказалось, что использовался дефолтный ключ, и даже при включенном snmp v3, соединения не устанавливались. Проблема была решена только после смены ключа и перепроверки настроек на всех устройствах. Этот случай подчеркивает важность внимательного подхода к настройке безопасности и не стоит полагаться на автоматические настройки.

Подробнее о аутентификации и шифровании

Аутентификация – это, конечно, хорошо. Но важно понимать, какие алгоритмы используются. Часто устройства поддерживают несколько вариантов, и выбор не всегда очевиден. Например, можно выбрать AES-128 или AES-256. AES-256 обеспечивает более высокий уровень шифрования, но требует больше вычислительных ресурсов. Это может привести к снижению производительности, особенно на старых устройствах. Поэтому важно учитывать характеристики оборудования и выбирать оптимальный вариант. Иногда приходится идти на компромиссы, чтобы добиться баланса между безопасностью и производительностью.

Не стоит забывать и о контроле доступа. Важно точно определить, какие пользователи имеют доступ к каким данным. Не стоит раздавать права администратора всем подряд. Лучше создать отдельные учетные записи для разных задач и ограничить их правами доступа. Это поможет минимизировать ущерб в случае компрометации учетной записи.

Реальные проблемы и их решения

В процессе работы с snmp v3 часто возникают проблемы с совместимостью. Не все устройства поддерживают все варианты snmp v3. Например, на одном устройстве может работать AES-128, а на другом только AES-128 или вообще без шифрования. В таких случаях приходится использовать разные настройки для разных устройств, что усложняет администрирование. В некоторых случаях, приходится даже использовать протокол snmp v2c, но это, конечно, нежелательно с точки зрения безопасности.

В нашей практике была ситуация, когда snmp v3 работал нестабильно, с частыми разрывами соединений. Оказалось, что проблема была связана с настройками Firewall. Необходимо было открыть соответствующие порты и настроить правила для разрешения трафика snmp v3. Это заняло несколько часов, но в итоге проблема была решена.

Использование сжатия данных

Еще один момент, на который стоит обратить внимание – это сжатие данных. Некоторые устройства используют сжатие данных для повышения производительности. Но сжатие может усложнить отладку и мониторинг. Если сжатие включено, то данные не будут передаваться в открытом виде, что затрудняет анализ трафика. Поэтому, при работе с snmp v3 с включенным сжатием, необходимо быть готовым к тому, что отладка может занять больше времени.

Инструменты и ресурсы

Существует множество инструментов для мониторинга и анализа трафика snmp v3. Например, можно использовать Zabbix, Nagios или PRTG Network Monitor. Эти инструменты позволяют не только собирать данные, но и создавать графики, оповещения и отчеты. Это очень удобно для оперативного контроля состояния сети. Также полезно использовать инструменты для анализа трафика, такие как Wireshark, чтобы разобраться в проблемах с snmp v3.

Не стоит забывать и о документации. На сайте производителя оборудования можно найти подробную информацию о настройке snmp v3. Кроме того, существует множество форумов и сообществ, где можно задать вопросы и получить помощь от других пользователей.

Заключение

Snmp v3 – это важный инструмент для мониторинга сетевых устройств. Но его эффективное использование требует внимательного подхода к настройке безопасности и понимания особенностей реализации на разных устройствах. Простого переключения на snmp v3 недостаточно. Необходимо учитывать множество факторов и проводить регулярные проверки для обеспечения надежной работы. Помните, что безопасность – это непрерывный процесс, а не одноразовое действие. Надеюсь, мои наблюдения и опыт помогут вам избежать распространенных ошибок и добиться успеха в использовании snmp v3 в вашей сети. ООО Чэнду Хэнюй Чуансян Технология, занимаясь разработкой оборудования для измерений времени, прекрасно понимает важность надежной и безопасной сетевой инфраструктуры. Наши решения, например, позволяют эффективно собирать данные с устройств через snmp v3, обеспечивая высокое качество мониторинга и контроля.

Соответствующая продукция

Соответствующая продукция

Самые продаваемые продукты

Самые продаваемые продукты-

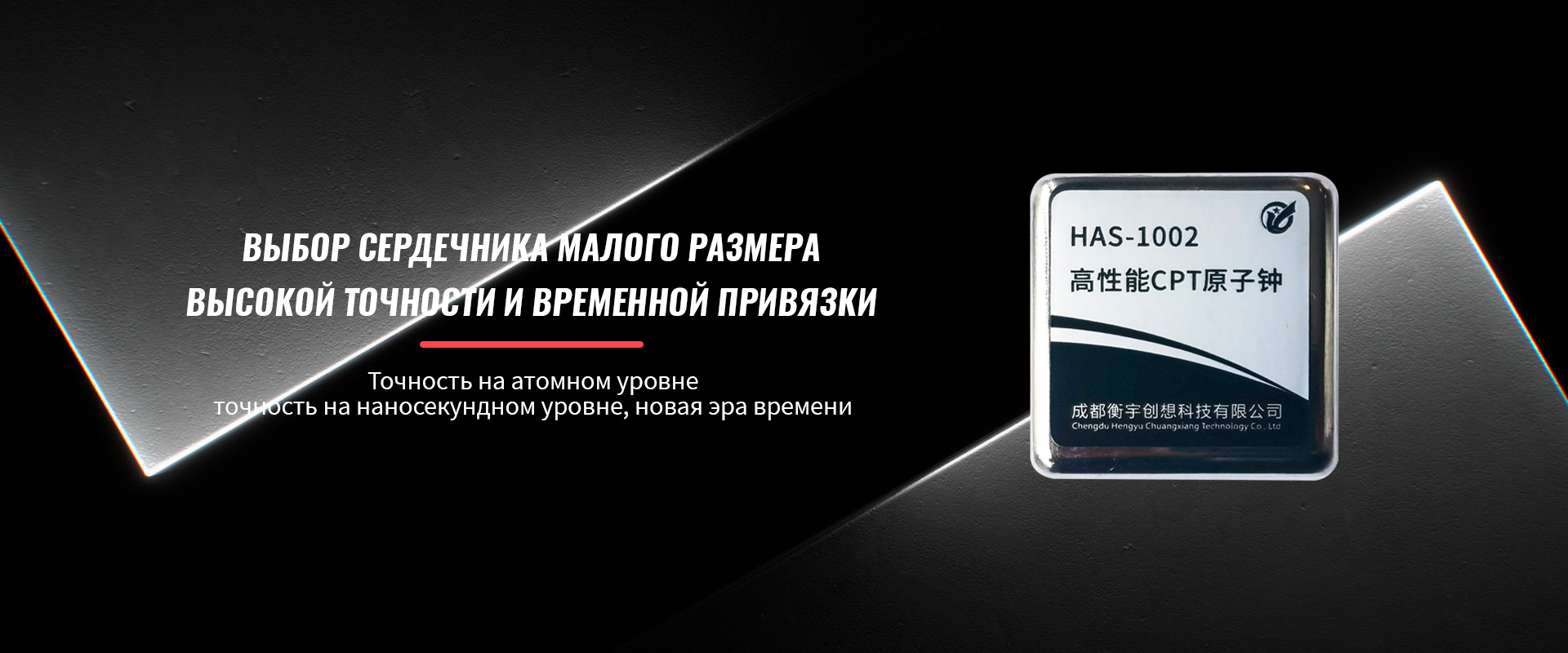

Высокопроизводительные атомные часы HAS-1002 CPT

Высокопроизводительные атомные часы HAS-1002 CPT -

Модуль питания HYP-A6012

Модуль питания HYP-A6012 -

TFS1902 Терминал времени и частоты (модульный)

TFS1902 Терминал времени и частоты (модульный) -

Передняя панель двухвходового усилителя частоты HYE-PFF100

Передняя панель двухвходового усилителя частоты HYE-PFF100 -

Плата синхронизации HYB-PCIe100

Плата синхронизации HYB-PCIe100 -

Модуль питания HYP-A901205-1U

Модуль питания HYP-A901205-1U -

Источник сигнала времени и частоты для рубидиевых атомных часов HYE-5111

Источник сигнала времени и частоты для рубидиевых атомных часов HYE-5111 -

Модуль измерения времени HYM-370

Модуль измерения времени HYM-370 -

Модуль питания HYM-D09362405

Модуль питания HYM-D09362405 -

Модуль питания LL-DC2405-70

Модуль питания LL-DC2405-70 -

Модуль питания HYP-A4012

Модуль питания HYP-A4012 -

Цифровой блок фазовой автоподстройки частоты 10 МГц

Цифровой блок фазовой автоподстройки частоты 10 МГц

Связанный поиск

Связанный поиск- Протокол snmp производитель

- Snmp протокол zabbix производитель

- Энергоэффективные атомные часы с чиповой шкалой CPT

- Высокая стабильность атомных часов поставщики

- Какие протоколы snmp заводы

- Наибольшая мощность блока питания заводы

- Китай рубидиевые атомные часы с чиповой шкалой производитель

- Ieee 1588 ptp завод

- Китай snmp протокол ибп

- Sync-e завод