Отправка Trap SNMP Протокол

Зачастую, когда речь заходит об отправке Trap SNMP сообщений, особенно в промышленных сетях и системах мониторинга, возникает ощущение чего-то простого и автоматизированного. 'Настроил, и все работает!' – распространенное мнение. Но реальность, как всегда, куда сложнее. Мы в ООО Чэнду Хэнюй Чуансян Технология, занимаемся разработкой и внедрением систем измерения времени и оборудования для определения стандарта частоты уже несколько лет, и на собственном опыте убедились, что даже кажущаяся простая задача может таить в себе множество подводных камней. Эта статья – не теоретический трактат, а скорее набор наблюдений и практических советов, которые могут пригодиться тем, кто сталкивается с подобными задачами.

Почему Trap SNMP не всегда работает 'из коробки'?

Начнем с самого главного: Trap SNMP – это не просто способ оповестить оператора о проблеме. Это сложный протокол, требующий правильной конфигурации на всех уровнях – от сетевого оборудования до программного обеспечения мониторинга. Часто проблема кроется не в самом протоколе, а в его неправильной реализации. Например, неправильно настроенный SNMP agent на устройстве, недостаточно гибкий collector, или даже просто неверно интерпретированные MIBs (Management Information Bases).

Мы часто сталкиваемся с ситуацией, когда клиент уверен, что Trap SNMP должен отправляться, но он этого не происходит. Первым делом мы проверяем, правильно ли сконфигурирован SNMP agent на целевом устройстве. Часто ошибка кроется в том, что агент настроен на отправку трапов только при определенных событиях, которые не происходят в данный момент. Важно помнить про timeout значения, которые могут быть заданы как на агенте, так и на collector'е. Если timeout слишком короткий, трап может просто быть утерян в сетевом шуме. Также, не стоит забывать про firewall - его правила могут блокировать исходящий трафик на порт 161 (UDP).

Кроме того, нужно тщательно проверять MIBs. Неправильные или неполные MIBs могут приводить к тому, что система мониторинга не сможет корректно интерпретировать полученные Trap SNMP сообщения. В некоторых случаях, приходится создавать собственные MIBs, чтобы охватить все необходимые параметры мониторинга. Это трудоемкий процесс, но в некоторых случаях это единственно верное решение.

Практические аспекты настройки Trap SNMP

Давайте рассмотрим несколько практических аспектов настройки Trap SNMP. Первое – выбор протокола. Существует два основных протокола: UDP и TCP. UDP быстрее, но менее надежен, а TCP – надежнее, но медленнее. Выбор протокола зависит от требований к надежности и скорости передачи данных. В нашей практике мы чаще используем UDP, особенно для мониторинга оборудования, где потеря одного трапа не критична. Для критически важных систем, например, для контроля работы оборудования, требующего немедленного реагирования на сбой, мы предпочитаем TCP.

Второе – определение правил отправки трапов. Это включает в себя определение событий, при которых трапы должны отправляться, а также определение адресации получателя. Здесь важно продумать стратегию фильтрации трапов, чтобы избежать перегрузки системы мониторинга ненужной информацией. Например, можно настроить отправку трапов только при определенных уровнях критичности. Это может существенно снизить нагрузку на collector и упростить анализ данных.

И, наконец, третье – настройка параметров трапа. Это включает в себя определение типа трапа, приоритета трапа и содержимого трапа. Тип трапа определяет, какая информация содержится в трапе. Приоритет трапа определяет, насколько важно это сообщение. Содержимое трапа содержит информацию о событии, которое привело к отправке трапа. Важно задавать приоритеты, чтобы наиболее важные события не были проигнорированы из-за большого количества менее важных трапов.

Опыт внедрения: Проблемы с роутингом и NAT

Один из самых распространенных проблем, с которыми мы сталкиваемся, – это проблемы с роутингом и NAT (Network Address Translation). В сетях, где используется NAT, необходимо убедиться, что Trap SNMP сообщения могут корректно проходить через NAT. В противном случае, трапы могут быть потеряны или перенаправлены не по адресу.

Мы однажды столкнулись с ситуацией, когда Trap SNMP сообщения не доходили до collector'а, потому что маршрутизатор блокировал исходящий трафик на порт 161. Пришлось настроить маршрутизатор так, чтобы он пропускал трафик на порт 161, независимо от того, какой адрес назначения указан в заголовке пакета. Это решение позволило нам решить проблему и обеспечить надежную отправку трапов.

Другой пример: в сети, где используется VPN, необходимо убедиться, что Trap SNMP сообщения могут проходить через VPN-туннель. Некоторые VPN-шлюзы могут блокировать трафик на порт 161, поэтому необходимо настроить VPN-шлюз так, чтобы он пропускал трафик на порт 161.

Неудачные попытки и уроки

Не всегда все идет гладко. Мы несколько раз пытались реализовать сложную систему мониторинга, основанную на отправке Trap SNMP сообщений, но не смогли достичь желаемого уровня надежности. Проблема заключалась в том, что система была слишком сложной и требовала слишком много ресурсов. В итоге мы решили упростить систему и использовать более традиционные методы мониторинга, основанные на периодических опросах устройств.

Этот опыт научил нас тому, что не всегда стоит пытаться реализовать самые сложные решения. Иногда проще и надежнее использовать более простые и проверенные методы.

В заключение: Надежный Trap SNMP – результат комплексного подхода

Итак, отправка Trap SNMP сообщений – это не просто настройка одного параметра. Это комплексная задача, требующая тщательного планирования, правильной конфигурации и постоянного мониторинга. Не стоит пренебрегать практикой и опытом, а также не стоит бояться экспериментировать и искать нестандартные решения. И помните: даже самая простая система может сломаться, если не учитывать все возможные факторы. ООО Чэнду Хэнюй Чуансян Технология всегда готова помочь вам в решении любых проблем, связанных с Trap SNMP и другими системами мониторинга.

Если вам требуется помощь в настройке Trap SNMP, разработке собственных MIBs или внедрении систем измерения времени, обращайтесь к нам. Мы всегда готовы предоставить квалифицированную консультацию и помочь вам решить любые задачи.

Соответствующая продукция

Соответствующая продукция

Самые продаваемые продукты

Самые продаваемые продукты-

Высокоточный терминал синхронизации HYE-7003 системы Бэйдоу-3

Высокоточный терминал синхронизации HYE-7003 системы Бэйдоу-3 -

Цифровой блок фазовой автоподстройки частоты 10 МГц

Цифровой блок фазовой автоподстройки частоты 10 МГц -

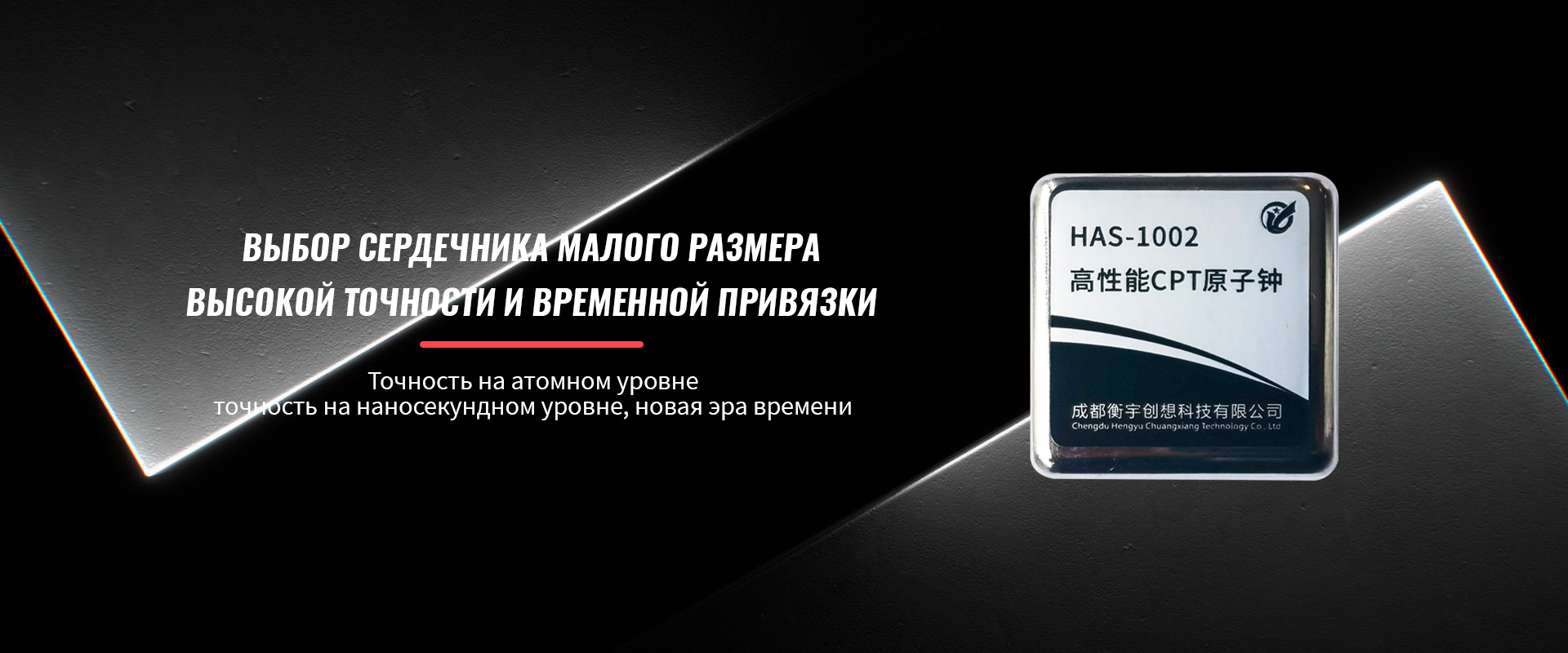

Высокопроизводительные атомные часы HAS-1002 CPT

Высокопроизводительные атомные часы HAS-1002 CPT -

Модуль питания LL-DC2405-70

Модуль питания LL-DC2405-70 -

Модуль стандарта частоты HYM502C

Модуль стандарта частоты HYM502C -

Модуль питания HYP-A6012

Модуль питания HYP-A6012 -

Модуль питания HYP-A901205-1U

Модуль питания HYP-A901205-1U -

Модуль питания HYP-A401205

Модуль питания HYP-A401205 -

Передняя панель двухвходового усилителя частоты HYE-PFF100

Передняя панель двухвходового усилителя частоты HYE-PFF100 -

Источник сигнала времени и частоты для рубидиевых атомных часов HYE-5111

Источник сигнала времени и частоты для рубидиевых атомных часов HYE-5111 -

Модуль питания HYM-D09362405

Модуль питания HYM-D09362405 -

Плата синхронизации HYB-PCIe100

Плата синхронизации HYB-PCIe100

Связанный поиск

Связанный поиск- Плата синхронизации с шиной pci-e производители

- Китай высокая стабильность атомных часов производитель

- Синтезатор частот кв

- Плата модуля питания производитель

- Китай антивибрационные атомные часы с чиповой шкалой cpt производитель

- Малогабаритные атомные часы с чиповой шкалой cpt производитель

- Модуль синхронизации по сети ntp заводы

- Сопротивление большой мощности завод

- Самодельный синтезатор частоты поставщики

- Подключение по snmp протоколу завод