Отправка trap snmp протокол производители

Заявки на мониторинг сети, с использованием SNMP и отправки trap сообщений, сейчас на пике популярности. Многие думают, что все просто: купил оборудование, настроил SNMP, и все работает. Но на практике, как обычно, все гораздо сложнее. Вопрос отправка trap snmp протокол производители – это не просто выбор оборудования, это целая экосистема, требующая понимания, опыта и грамотной настройки. В этой статье я попытаюсь поделиться своим опытом, ошибками и наблюдениями, чтобы хоть немного прояснить ситуацию.

Проблемы с надежной передачей trap сообщений

Начнем с самого главного – надежности. Собственно, основная задача SNMP – оповещение о событиях. И если оповещение не доходит, то весь смысл теряется. Я сталкивался с ситуациями, когда трапы просто пропадали в сети, особенно в сложных топологиях с большим количеством устройств. Причинами могут быть разного рода – проблемы с маршрутизацией, неправильная конфигурация SNMP agent, перегрузка сети, и даже банальные сбои в работе самого сетевого оборудования. Иногда проблема решалась, меняя маршрут трафика, а иногда – только перезагрузкой оборудования. Вопрос, конечно, в том, что считать 'надежным'? И сколько времени можно ждать оповещения, прежде чем принять какие-то меры?

Например, в одном из проектов нам нужно было настроить мониторинг критически важных серверов. Мы использовали устройства от нескольких производителей, и результаты оказались весьма неоднозначными. Одни устройства стабильно отправляли трапы, другие – периодически теряли их. Пришлось проводить extensive testing, чтобы выявить 'проблемные' модели и найти оптимальную конфигурацию. К сожалению, не всегда было понятно, что именно вызывает проблемы – то ли само оборудование, то ли неправильная настройка.

Важно понимать, что не все SNMP agent одинаково хорошо справляются с отправкой трапов. Некоторые могут испытывать трудности с long-distance communication, а другие – с burst traffic. И это следует учитывать при выборе оборудования, особенно для крупных сетей. На мой взгляд, не стоит экономить на качестве оборудования и менять его из-за банальной неработоспособности.

Сравнение производителей: опыт работы

Мы работали с оборудованием от разных производителей, и каждый из них имеет свои сильные и слабые стороны. Например, некоторые производители предлагают более продвинутые функции, такие как SNMPv3 security, которые помогают защитить трапы от перехвата и подмены. Другие – более просты в настройке и использовании. Производители часто используют разные реализации SNMP протокола, что может приводить к несовместимости с другими системами мониторинга.

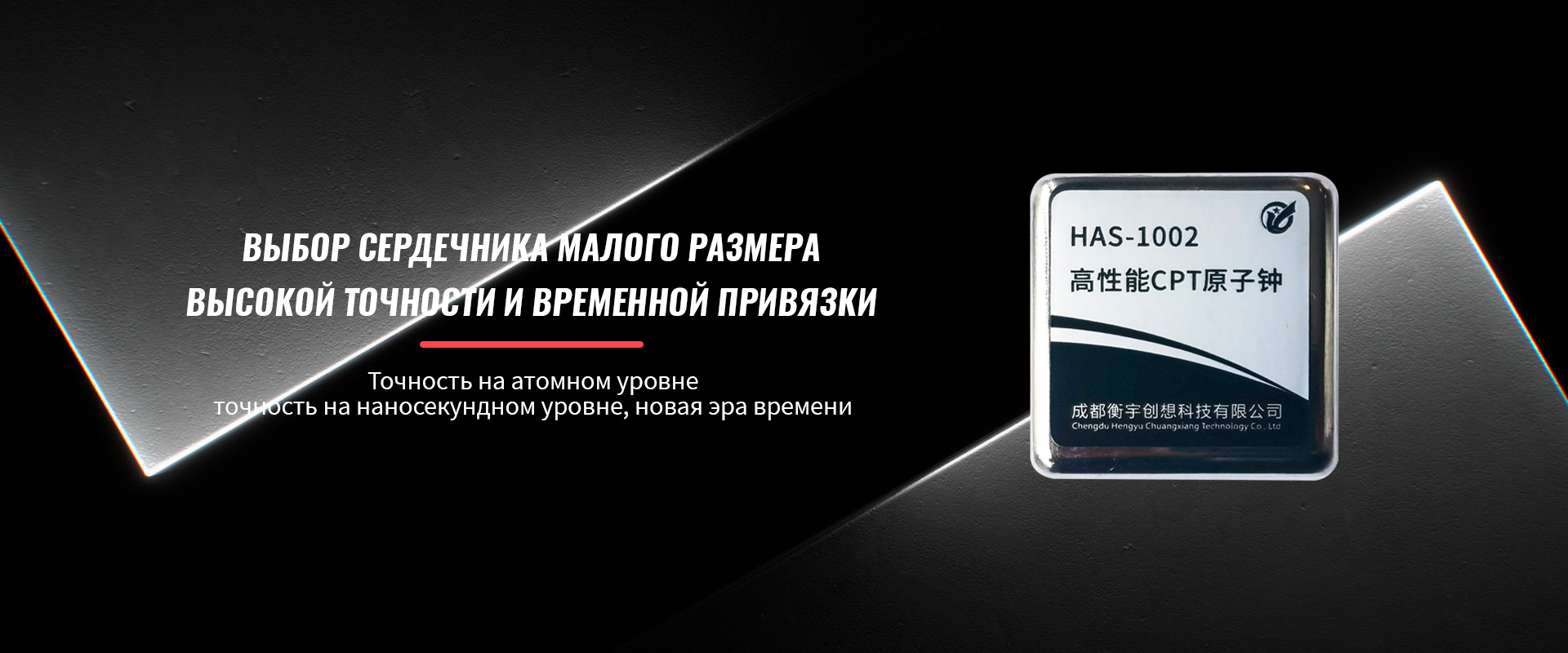

Я лично предпочитаю [ООО Чэнду Хэнюй Чуансян Технология](https://www.cdhycx.ru), потому что их оборудование показывает высокую стабильность и надежность при отправке трапов. Кроме того, у них достаточно гибкие настройки, что позволяет адаптировать их под конкретные нужды. В их продуктовой линейке есть модули и платы для измерения частоты и времени, которые, как мне кажется, очень полезны для задач мониторинга критически важных систем.

Однако, важно помнить, что не существует идеального производителя. Даже у лучших есть свои нюансы. Например, у некоторых производители могут быть трудности с поддержкой определенных SNMP-функций, таких как traps с enterprise OID.

Подводные камни настройки SNMP

Правильная настройка SNMP – это отдельная задача. Нужно правильно сконфигурировать SNMP agent на каждом устройстве, указать нужные OID, настроить security settings и т.д. Часто ошибки возникают из-за неправильного указания OID или из-за недостаточного уровня безопасности. Неправильная конфигурация security может открыть путь для несанкционированного доступа к информации. Мы несколько раз сталкивались с ситуациями, когда администраторы забывали настроить SNMP security, и в результате трапы могли быть перехвачены злоумышленниками.

Кроме того, важно правильно выбрать тип SNMP (v1, v2c или v3). SNMPv3 обеспечивает более высокий уровень безопасности, но требует более сложной настройки. Выбор зависит от конкретных требований к безопасности сети. Часто в производственных сетях рекомендуется использовать SNMPv3.

Не забудьте про ротацию ключей безопасности. Это необходимо для предотвращения несанкционированного доступа к вашим SNMP-ресурсам. Если ключ скомпрометирован, его необходимо немедленно заменить.

Реальные ошибки при внедрении отправка trap snmp протокол

Видел много 'интересных' решений. Например, один клиент пытался отправлять трапы через HTTP proxy. Результат был печальным – трапы терялись практически в 100%. Причина оказалась в том, что HTTP proxy не был настроен для обработки SNMP трафика. Еще один клиент пытался использовать SNMP для отправки больших объемов данных. Это привело к перегрузке сети и замедлению работы других сервисов.

Также часто встречается ошибка, когда SNMP agent настроен на отправку трапов на один и тот же адрес. Это создает single point of failure – если сервер, на который отправляются трапы, выходит из строя, то вы теряете всю информацию о событиях в сети. Рекомендуется настроить несколько адресов для приема трапов, например, на резервные серверы или на системы централизованного мониторинга.

Мониторинг трафика trap: что дальше?

Отправка трапов – это только первый шаг. Важно не только получать трапы, но и анализировать их. Для этого нужны системы централизованного мониторинга, которые позволяют собирать, обрабатывать и визуализировать данные о событиях в сети. Эти системы позволяют не только получать оповещения о проблемах, но и выявлять тенденции, прогнозировать сбои и оптимизировать работу сети. К сожалению, многие организации не уделяют должного внимания анализу трафов и просто игнорируют полученные оповещения.

Некоторые системы централизованного мониторинга предлагают встроенные возможности анализа трафов, такие как anomaly detection и predictive analytics. Эти функции позволяют выявлять аномалии в работе сети и предсказывать возможные сбои. Это может помочь предотвратить серьезные проблемы и сократить время простоя оборудования. Например, вы можете настроить оповещения о превышении порога загрузки процессора или о нехватке памяти.

Очевидно, что отправка trap snmp протокол – это сложная задача, требующая опыта и знаний. Но при правильной организации и грамотной настройке, она может значительно повысить надежность и стабильность вашей сети.

Соответствующая продукция

Соответствующая продукция

Самые продаваемые продукты

Самые продаваемые продукты-

Многоканальный счетчик HYE-3111

Многоканальный счетчик HYE-3111 -

Модуль измерения времени HYM-370

Модуль измерения времени HYM-370 -

Источник сигнала времени и частоты для рубидиевых атомных часов HYE-5111

Источник сигнала времени и частоты для рубидиевых атомных часов HYE-5111 -

Модуль питания HYP-A6012

Модуль питания HYP-A6012 -

Цифровой блок фазовой автоподстройки частоты 10 МГц

Цифровой блок фазовой автоподстройки частоты 10 МГц -

Модуль стандарта частоты HYM502C

Модуль стандарта частоты HYM502C -

Модуль питания HYP-A4012

Модуль питания HYP-A4012 -

Плата распределения временного кода HYB-CPCI-GC-01

Плата распределения временного кода HYB-CPCI-GC-01 -

Усилитель-распределитель импульсных сигналов HWDG-SFF100

Усилитель-распределитель импульсных сигналов HWDG-SFF100 -

Двухвходовый усилитель импульсной дискриминации HYE-3160

Двухвходовый усилитель импульсной дискриминации HYE-3160 -

Многоканальный тестер стабильности частоты HYE-9110

Многоканальный тестер стабильности частоты HYE-9110 -

Плата синхронизации HYB-PCIe100

Плата синхронизации HYB-PCIe100

Связанный поиск

Связанный поиск- Китай низкий фазовый шум завод

- Модуль питания поставщики

- Работа протокола snmp поставщик

- Рубидиевые атомные часы с чиповой шкалой поставщик

- Синтезатор частоты мгц завод

- Китай глобальные локальные системы позиционирования 8 класс

- Длинные волны

- Китай атомные часы с чиповой шкалой завод

- Китай высокая стабильность атомных часов завод

- Настройка протокола snmp заводы