Протокол управления сетями snmp производители

SNMP – это как нервная система сети. Все говорят о нём, но часто забывают, что просто наличие SNMP-агента на устройстве – это только полдела. Часто встречаю ситуации, когда внедряют SNMP-мониторинг, а потом удивляются, почему данные не отражают реальную картину. Как будто просто подключили датчик, а не создали полноценный процесс с настройкой, проверкой и анализом. В итоге, куча информации, но никакого практического результата. Особенно это заметно в крупных инфраструктурах.

Проблемы с настройкой и конфигурацией SNMP

Первая, и зачастую самая большая проблема – это неправильная конфигурация. Установка стандартных параметров часто не подходит для реальных условий. Например, использование устаревших или небезопасных версий SNMP протокола (v1, v2c) создает серьезные уязвимости. Понимаю, что многие застряли на старых настройках, боясь переделывать. Но в современном мире это просто недопустимо. Мы как-то пытались развернуть SNMP-мониторинг на крупном дата-центре, и только после тщательного аудита и обновления конфигураций удалось добиться стабильной работы. Оказалось, что многие устройства использовали пароли по умолчанию! Это, конечно, классика жанра, но до сих пор встречается.

Еще одна распространенная ошибка – неверно настроенные Community Strings. Выбор слабых или предсказуемых строк – это прямой путь к компрометации всей сети. Лучше использовать более сложные, случайные комбинации, и регулярно их менять. Не стоит думать, что 'ну, у нас тут никто не взломается'. Поверьте, взломаться могут.

Безопасность SNMP: что нужно знать?

Безопасность – это не просто про пароли, это комплексный подход. Рассмотреть стоит использование SNMPv3 с аутентификацией и шифрованием. Это позволяет значительно повысить уровень защиты данных. К сожалению, не все производители устройств поддерживают SNMPv3, и даже те, кто поддерживают, часто ограничиваются минимальными настройками безопасности. Приходится идти на компромиссы, но лучше хоть что-то, чем ничего.

Не стоит забывать про ограничение доступа к SNMP-агентам. Не все пользователи должны иметь возможность читать информацию о состоянии сети. Рекомендуется использовать ролевую модель доступа, чтобы каждый пользователь имел только те права, которые ему необходимы. Это, конечно, требует дополнительного времени на настройку, но это оправданный расход.

Практический опыт с разными производителями

Мы работали с устройствами различных производителей, и каждый из них имеет свои особенности в реализации SNMP-поддержки. Например, у Cisco SNMP обычно хорошо реализован и предлагает широкий набор функций. Но при этом требует глубоких знаний и опыта настройки. С Juniper, наоборот, иногда бывает проще, но функционал может быть ограничен. Устройства от Huawei в последнее время стали показывать неплохие результаты, но пока что их SNMP-агенты не всегда соответствуют стандартам. Важно учитывать эти особенности при выборе оборудования и планировании внедрения мониторинга.

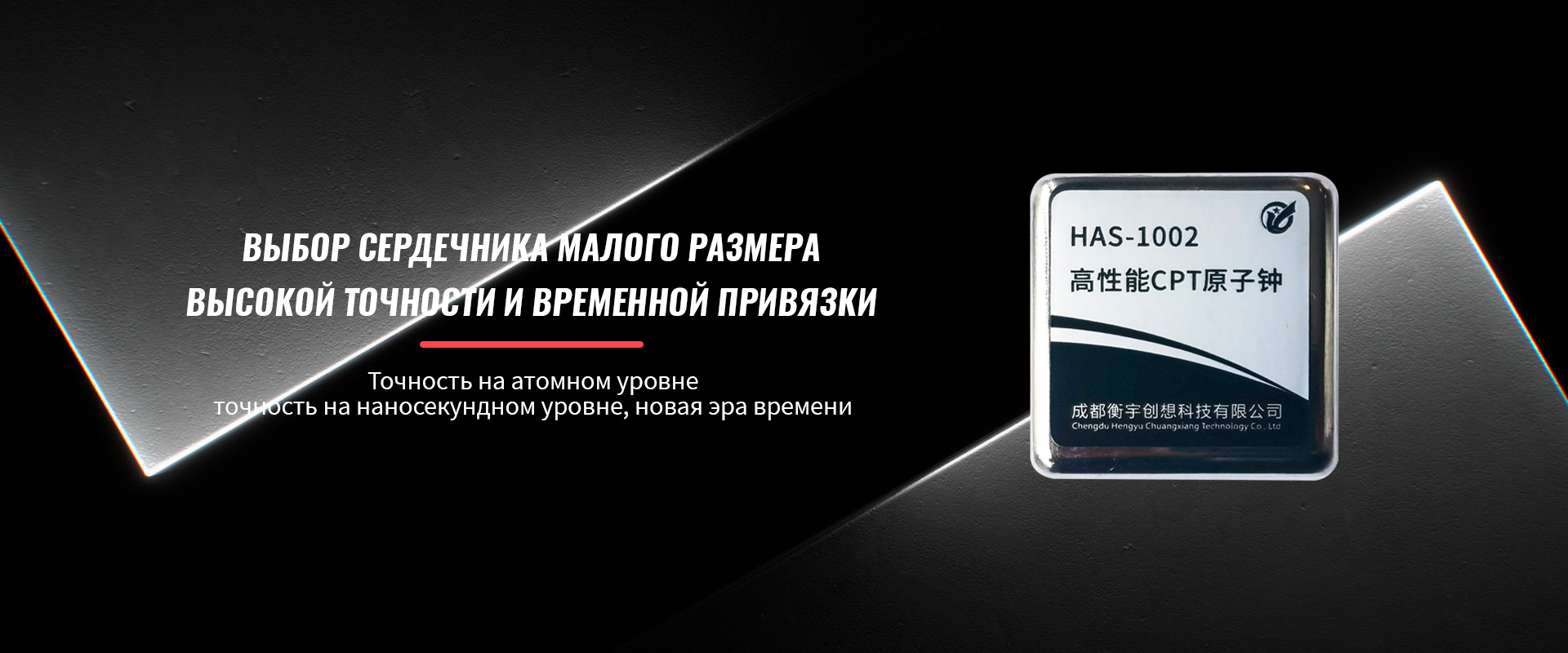

Одним из интересных случаев был проект по мониторингу сети на базе устройств ООО Чэнду Хэнюй Чуансян Технология (https://www.cdhycx.ru). Их оборудование, особенно модули и платы, имеет весьма специфическую архитектуру и требует индивидуального подхода к настройке SNMP. Но благодаря тесному сотрудничеству с производителем и детальному изучению документации, нам удалось успешно интегрировать их устройства в общую систему мониторинга.

SNMP и современные облачные решения

В последнее время все больше внимания уделяется интеграции SNMP с облачными платформами. Это позволяет удаленно мониторить сеть, не требуя наличия локальной инфраструктуры. Но при этом важно учитывать вопросы безопасности при передаче данных в облако. Необходимо использовать шифрование и другие меры защиты, чтобы предотвратить несанкционированный доступ к информации.

Некоторые облачные провайдеры предлагают готовые решения для мониторинга сети на базе SNMP. Это может быть удобным вариантом для небольших компаний, которые не имеют собственных ресурсов для развертывания и поддержки мониторинговой системы. Но для крупных организаций, с высокими требованиями к безопасности и производительности, лучше использовать собственные решения.

Альтернативы SNMP: что еще есть?

Не стоит забывать, что SNMP – это не единственная технология мониторинга сети. Существуют и другие альтернативы, такие как NetFlow, sFlow, ICMP и другие. Выбор технологии зависит от конкретных задач и требований.

NetFlow и sFlow позволяют собирать статистику о сетевом трафике, что может быть полезно для анализа производительности сети и выявления проблем. ICMP используется для проверки доступности устройств и диагностики сетевых проблем. Эти технологии могут быть использованы как дополнение к SNMP, чтобы получить более полную картину состояния сети.

Какие инструменты мониторинга вы используете?

Мы используем широкий спектр инструментов для мониторинга сети, включая Zabbix, Nagios, PRTG Network Monitor и другие. Выбор инструмента зависит от масштаба сети, требуемого функционала и бюджета. Важно выбрать инструмент, который хорошо интегрируется с используемым оборудованием и позволяет получать полезную информацию о состоянии сети. Многие современные решения предоставляют API для интеграции с другими системами, позволяя автоматизировать многие задачи.

Нам особенно нравится Zabbix из-за его гибкости и возможностей настройки. Он позволяет собирать данные с различных устройств и отображать их в удобном виде. Но Zabbix требует определенных знаний и опыта для настройки и поддержки. Некоторым пользователям может быть проще использовать более простые инструменты, такие как Nagios. Важно выбрать то, что лучше всего подходит для ваших нужд.

Заключение

В заключение хочу сказать, что SNMP – это полезная технология, но ее внедрение требует тщательного планирования и настройки. Недостаточно просто подключить SNMP-агента к устройству. Необходимо настроить параметры безопасности, правильно сконфигурировать Community Strings, и интегрировать SNMP-мониторинг с другими системами.

Важно помнить, что мониторинг сети – это не одноразовая задача, а непрерывный процесс. Необходимо регулярно проверять настройки SNMP-агентов, обновлять их программное обеспечение и анализировать данные, полученные с помощью мониторинговой системы. Только так можно обеспечить надежную и бесперебойную работу сети.

Соответствующая продукция

Соответствующая продукция

Самые продаваемые продукты

Самые продаваемые продукты-

TFS1902 Терминал времени и частоты (модульный)

TFS1902 Терминал времени и частоты (модульный) -

Модуль стандарта частоты HYM502C

Модуль стандарта частоты HYM502C -

Источник сигнала времени и частоты для рубидиевых атомных часов HYE-5111

Источник сигнала времени и частоты для рубидиевых атомных часов HYE-5111 -

Передняя панель двухвходового усилителя частоты HYE-PFF100

Передняя панель двухвходового усилителя частоты HYE-PFF100 -

Многоканальный тестер стабильности частоты HYE-9110

Многоканальный тестер стабильности частоты HYE-9110 -

Модуль питания HYP-A6012

Модуль питания HYP-A6012 -

Двухвходной сепаратор-усилитель кода B HYE-BCF100

Двухвходной сепаратор-усилитель кода B HYE-BCF100 -

Усилитель-распределитель импульсных сигналов HWDG-SFF100

Усилитель-распределитель импульсных сигналов HWDG-SFF100 -

Плата распределения временного кода HYB-CPCI-GC-01

Плата распределения временного кода HYB-CPCI-GC-01 -

Модуль питания HYP-A901205-1U

Модуль питания HYP-A901205-1U -

Модуль питания LL-DC2405-70

Модуль питания LL-DC2405-70 -

Модуль питания HYP-A4012

Модуль питания HYP-A4012

Связанный поиск

Связанный поиск- Авиационное исполнение поставщики

- Китай атомные часы с чиповой шкалой производитель

- Атомные часы с чиповой шкалой cpt производители

- Китай рубидиевые атомные часы с чиповой шкалой

- Модуль питания переменного-постоянного тока заводы

- Протокол управления сетями snmp поставщик

- Бесперебойный переключатель частот поставщик

- Китай протокол ptp

- Устройство синхронизации единого времени

- Синтезатор частоты для трансивера своими руками завод