Работа Протокола SNMP

SNMP, как и многие сетевые протоколы, часто представляется как нечто простое, “из коробки”. Но, поверьте, реальная работа с ним – это отдельная история. Многие начинающие сетевые инженеры сталкиваются с трудностями, пытаясь настроить мониторинг устройств, и думают, что проблема в самом оборудовании. А часто дело совсем в неправильной конфигурации SNMP-агента, неверных сообщений, или просто недостаточно глубоком понимании того, какие данные нужно собирать и как их интерпретировать. В этой статье я поделюсь опытом, который приобрёл за годы работы, и расскажу о тех “подводных камнях”, о которых редко пишут в учебниках.

Что такое SNMP и зачем он нужен? – Краткий обзор

Для начала – напоминание для тех, кто давно не прикасался к SNMP. Simple Network Management Protocol – это стандартный протокол для управления сетевыми устройствами. Он позволяет собирать информацию о производительности, состоянии и событиях на устройствах, таких как маршрутизаторы, коммутаторы, серверы, принтеры и т.д. Главная цель – упрощение администрирования сети и оперативное реагирование на возникающие проблемы. Без SNMP просто невозможно эффективно управлять современной сетью, особенно если она состоит из множества устройств, разбросанных по разным географическим локациям.

В своей основе SNMP использует модель управления, основанную на агент-менеджерной архитектуре. Агент – это программа, установленная на управляемом устройстве, которая отвечает за сбор информации и ее передачу. Менеджер – это централизованная система управления, которая отправляет запросы на агента и получает ответы.

В SNMP используется несколько версий, самая распространенная из которых – SNMPv2c. Встречаются и SNMPv3, который предлагает улучшенные меры безопасности, и более старая SNMPv1. Важно понимать, что выбор версии зависит от требований к безопасности и функциональности сети.

Основные этапы работы с SNMP – От настройки агента до анализа данных

Работа с SNMP состоит из нескольких основных этапов. Первый – это настройка SNMP-агента на управляемом устройстве. Это включает в себя определение сообществ (community strings), которые используются для аутентификации и авторизации запросов. Community string – это своего рода пароль, который позволяет менеджеру получать доступ к информации с агента. Использование слабых сообществ – распространенная ошибка, которая может привести к несанкционированному доступу к сетевым устройствам. Поэтому рекомендуется всегда использовать сложные и уникальные community strings.

После настройки агента, необходимо определить, какие данные нужно собирать. Это делается с помощью MIB (Management Information Base) – базы данных, содержащей информацию о всех управляемых параметрах устройства. MIB определяет, какие объекты доступны для мониторинга и как их получать.

Следующий этап – это отправка запросов на SNMP-агент с помощью менеджера. Запросы могут быть различных типов: GET – получение информации, GETNEXT – получение следующего объекта в MIB, SET – установка значения параметра. После получения данных, они анализируются и визуализируются, что позволяет получить представление о состоянии сети.

Реальные проблемы и их решения – Опыт работы

В нашей компании, ООО Чэнду Хэнюй Чуансян Технология, мы часто сталкиваемся с проблемами при настройке SNMP на различных сетевых устройствах. Одна из самых распространенных – это неправильно настроенные community strings. Клиенты часто забывают менять стандартные community strings, которые поставляются вместе с устройствами. В результате, злоумышленники могут получить доступ к конфиденциальной информации.

Мы также сталкивались с проблемами, связанными с неполной или некорректной конфигурацией MIB. Иногда на устройстве может отсутствовать необходимая MIB, что делает невозможным сбор определенных данных. В таких случаях, необходимо установить соответствующую MIB или создать собственную.

Кроме того, часто возникают проблемы с производительностью. При большом количестве запросов на SNMP-агент может перегружаться, что приводит к задержкам в работе сети. В таких случаях, необходимо оптимизировать количество и частоту запросов.

Безопасность SNMP – Важность использования SNMPv3

Безопасность – это, пожалуй, самый важный аспект при работе с SNMP. SNMPv1 и SNMPv2c не обеспечивают достаточного уровня безопасности, поскольку данные передаются в открытом виде. Это означает, что злоумышленники могут перехватить информацию и использовать ее для получения несанкционированного доступа к сетевым устройствам. Поэтому рекомендуется использовать SNMPv3, который обеспечивает аутентификацию, авторизацию и шифрование данных.

Настройка SNMPv3 требует определенных знаний и усилий, но это необходимо для обеспечения безопасности сети. Важно правильно настроить параметры аутентификации и авторизации, а также использовать надежные ключи шифрования.

В некоторых случаях, вместо полного перехода на SNMPv3, можно использовать дополнительные меры безопасности, такие как firewall, для защиты SNMP-агента от несанкционированного доступа.

Особенности мониторинга частотно-временных модулей и плат

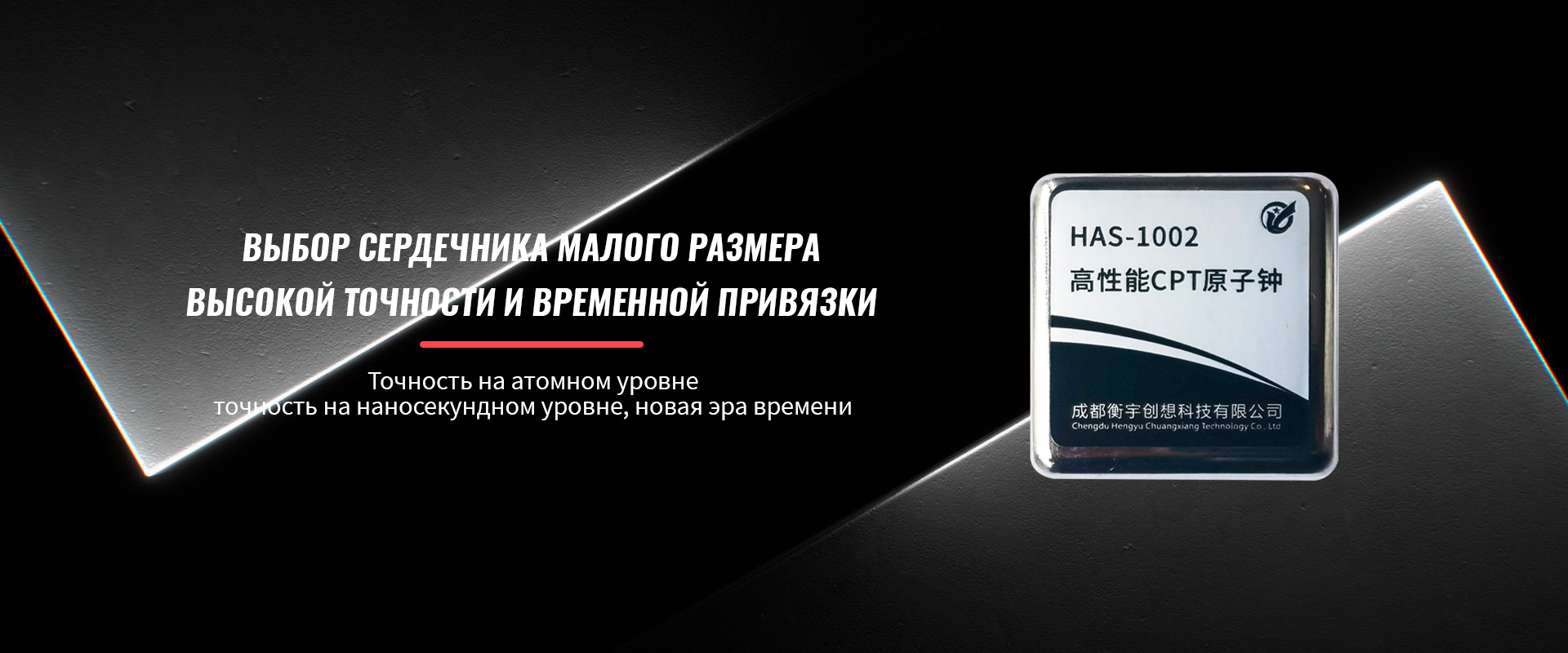

Наша компания, ООО Чэнду Хэнюй Чуансян Технология, специализируется на разработке и производстве частотно-временных модулей и плат. Поэтому мониторинг этих устройств требует особого внимания. Необходимо собирать данные о частоте, времени, амплитуде и других параметрах, чтобы убедиться в их правильной работе. Для этого мы используем специальные MIB, которые позволяют получать доступ к информации о состоянии и производительности наших устройств.

При мониторинге частотно-временных модулей важно учитывать влияние внешних факторов, таких как температура и влажность. Это может влиять на точность измерений и потребовать корректировки данных.

Мы также используем SNMP для удаленной диагностики и устранения неисправностей наших устройств. Это позволяет нам быстро реагировать на возникающие проблемы и минимизировать время простоя.

Заключение – SNMP – это не просто протокол, это инструмент

В заключение хочу сказать, что SNMP – это мощный инструмент для управления сетевыми устройствами. Но для того, чтобы эффективно его использовать, необходимо понимать его особенности и знать, как правильно его настроить и использовать. Не стоит недооценивать важность безопасности и использовать только проверенные решения. И, конечно, важно постоянно учиться и совершенствовать свои навыки.

Надеюсь, эта статья была полезной для вас. Если у вас есть какие-либо вопросы, не стесняйтесь задавать их в комментариях.

Соответствующая продукция

Соответствующая продукция

Самые продаваемые продукты

Самые продаваемые продукты-

Многоканальный тестер стабильности частоты HYE-9110

Многоканальный тестер стабильности частоты HYE-9110 -

Модуль питания HYP-A551212

Модуль питания HYP-A551212 -

Модуль измерения времени HYM-370

Модуль измерения времени HYM-370 -

Модуль питания HYP-A4012

Модуль питания HYP-A4012 -

Модуль питания LL-DC2405-70

Модуль питания LL-DC2405-70 -

Цифровой блок фазовой автоподстройки частоты 10 МГц

Цифровой блок фазовой автоподстройки частоты 10 МГц -

Передняя панель двухвходового усилителя частоты HYE-PFF100

Передняя панель двухвходового усилителя частоты HYE-PFF100 -

Двухвходной сепаратор-усилитель кода B HYE-BCF100

Двухвходной сепаратор-усилитель кода B HYE-BCF100 -

Сетевой сервер времени HYE-FSS1308

Сетевой сервер времени HYE-FSS1308 -

Усилитель-распределитель импульсных сигналов HWDG-SFF100

Усилитель-распределитель импульсных сигналов HWDG-SFF100 -

Модуль 1588 PTP

Модуль 1588 PTP -

TFS1902 Терминал времени и частоты (модульный)

TFS1902 Терминал времени и частоты (модульный)

Связанный поиск

Связанный поиск- На каком уровне работает протокол snmp завод

- Низкий фазовый шум заводы

- Китай синтезатор частоты схема поставщики

- Китай широкотемпературные атомные часы с чиповой шкалой cpt производитель

- Китай бесперебойный переключатель частот заводы

- Плата синхронизации с шиной pci-e завод

- Низкий уровень шума производители

- Синтезатор частоты мгц заводы

- Устройство синхронизации единого времени производитель

- Глобальные локальные системы позиционирования 8 класс производители